Comprobado: Están acosando y espiando activistas, ahora le tocó a Pablo Guillén

Hace unas semanas les hablábamos en Tercera Vía acerca del riesgo que hay por las detenciones arbitrarias en México y apenas el lunes sobre la crisis sin precedentes que se vive en el tema de Derechos Humanos. Con eso en claro, no es sorpresa la persecución y acoso que pueden sufrir los activistas en México, siendo ahora el caso de Pablo Guillén Arroyo, quién ha difundido por vía electrónica una denuncia documentada acerca de un comprobado espionaje que, la evidencia indica, es realizado por autoridades del Distrito Federal.

Todo comenzó el pasado 23 de octubre, cuando al retirarse de su casa, Pablo observó a un vehículo sospechoso:

Es el auto Volkswagen abordado por cuatro personas de actitud vigilante, relató Pablo, mencionando también que a su regreso el coche ya se había ido. La matrícula del vehículo, la cual le fue proporcionada por un vigilante de su fraccionamiento, es la “788-ZAC”. Resulta que dicha placa ya había sido reportada en 2013 a causa de espionaje por supuestos oficiales de la Secretaría de Seguridad Pública del DF.

Citamos a Excelsior en nota de 2013:

Cámaras de Grupo Imagen Multimedia captaron a supuestos policías de la Secretaría de Seguridad Pública del Distrito Federal (SSPDF) a bordo de un vehículo particular, realizando detenciones a automovilistas en calles del Centro Histórico. Al menos presuntos elementos viajaban a bordo de un automóvil Gol color blanco con placas de circulación 788ZAV, quienes marcaron el alto a un conductor sobre el carril confinado del Metrobús, en la avenida San Pablo, al cruce con la calle Topacio, cerca de La Merced.

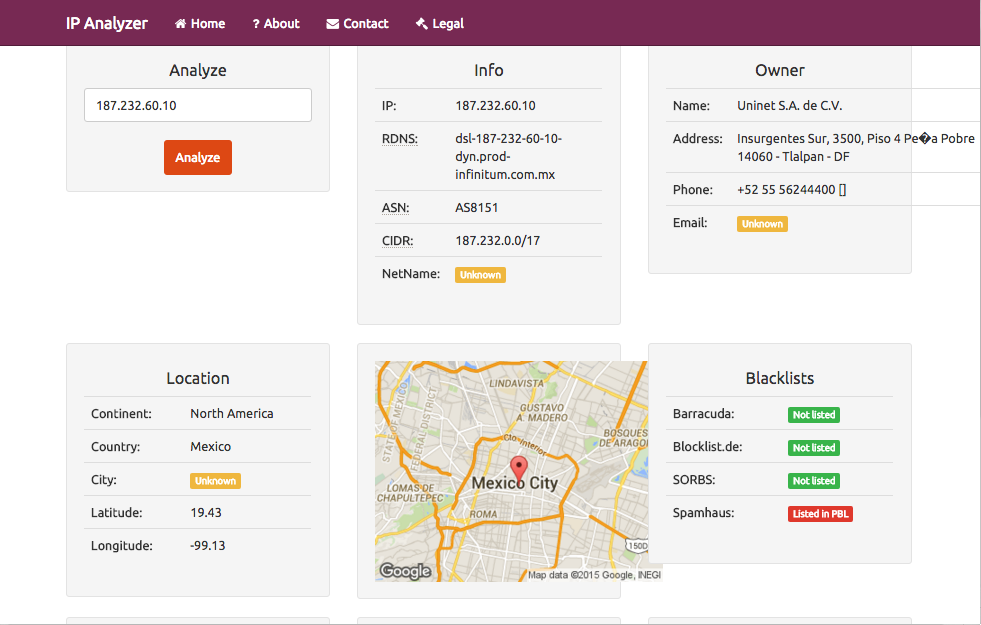

Con esta sospecha, explica Pablo, se hizo una denuncia vía redes sociales. Fue entonces que se percató que la privacidad de sus publicaciones estaba siendo modificada. Es poco conocido, pero Facebook otorga bastantes opciones de seguridad y control, por lo que Pablo entró para ver desde que IP estaba siendo utilizada su cuenta. La IP resultante fue 187.232.60.10. la cual si se analiza por medio de una herramienta especializada, arroja lo siguiente:

Pablo argumenta en su relato:

“Como se puede ver en la parte superior derecha, el sitio en que estaba siendo utilizada mi cuenta de Facebook corresponde a Uninet S.A. de C.V., que se encuentra en Insurgentes Sur, 3500, Piso 4, Colonia Peña Pobre, CP. 14060, Tlalpan, DF. Esa compañía, filial de TELMEX, está vinculada al software de espionaje FinFisher, utilizado para el monitoreo de comunicaciones de usuarios particulares y corporativos, lo que ha sido documentado por el periódico “El Economista” desde 2013 a partir de una investigación de la Universidad de Toronto.”

¿Qué es lo terrible de FinFisher? De acuerdo a El Economista:

FinFisher es un programa de cómputo espía (spyware) que vigila y monitorea las actividades de los usuarios de redes de telecomunicaciones y servicios basados en Internet. Este programa es comercializado por la firma británica Gamma Ltd, principalmente a gobiernos para la “lucha contra el terrorismo”. Los focos rojos sobre espionaje se encendieron en México luego de una presunta intervención en la comunicación entre un defensor de derechos humanos y sus familiares hace un mes a través de la plataforma de mensajería WhatsApp, en el Distrito Federal, reportada por la organización civil Propuesta Cívica.

Es así que Pablo Guillén establece una conexión que está siendo espiada y es esa la forma en que él documenta y evidencia el acoso y espionaje en su contra.

Si bien, en la nota del Economista del 2013, Telmex negó la utilización de FinFisher, la sospecha de Pablo (la cuál liga en su comunicado) se generó desde el Laboratorio Ciudadano de la Universidad de Toronto. En un documento académico titulado You Only Click Twice: FinFisher’s Global Proliferation con autores en Morgan Marquis-Boire, Bill Marczak, Claudio Guarnieri, y John Scott-Railton, hacen una lista de proveedores de internet adscritos a FinFisher.

Citamos (en inglés, énfasis nuestro):

We have found command and control servers for FinSpy backdoors, part of Gamma International’s FinFisher “remote monitoring solution,” in a total of 25 countries: Australia, Bahrain, Bangladesh, Brunei, Canada, Czech Republic, Estonia, Ethiopia, Germany, India, Indonesia, Japan, Latvia, Malaysia, México, Mongolia, Netherlands, Qatar, Serbia, Singapore, Turkmenistan, United Arab Emirates, United Kingdom, United States, Vietnam.

(Hemos encontrado puertas traseras de servidores de control y comando para FinSpy, eslabón que es parte del productor de Gamma International, FinFisher “una solución de monitoreo remoto” en un total de 25 países: Australia, Bahrain, Bangladesh, Brunei, Canada, República Checa, Estonia, Etiopía, Alemania India, Indonesia, Japón, Latvia, Malasia, México, Mongolia, Países Bajos, Qatar, Serbia, Singapur, Turkmenistan, Emiratos Árabes Unidos, Reino Unido, Estados Unidos y Vietnam)

El paper apunta que FinFisher es un brazo de la empresa de software alemana GmbH y que éste producto en específico es vendido en exclusiva para agencias de inteligencia y de leyes dentro de gobiernos. El origen de la investigación en Toronto fue por una estrategia, supuestamente con base en FinFisher,com la cual se pretendía espiar a los activistas de Bahrain. De hecho, fue nota en Bloomberg, con el título Cyber Attacks on Activists Traced to FinFisher Spyware of Gamma.

En el la nota de Bloomberg, se relata como los activistas recibieron correos electrónicos sospechosos, en los que mediante ingeniería social, phishing y scam, se pretendía que bajaran archivos adjuntos, los cuales ya analizados demostraron que abrirían puertas traseras (backdoors) para que FinSpy (el otro lado de FinFisher) tuviera accesos a sus comunicaciones digitales.

Two of the recipients said they were suspicious of the e-mails and didn’t click on the attachments, while the third said he tried and failed to download an attachment to his Blackberry. The analysis of their e-mails showed the malware they received acts as a Trojan, a type of software named after the legendary wooden horse that Greek warriors used to sneak into Troy before sacking the ancient city. It takes screen shots, intercepts voice-over-Internet calls and transmits a record of every keystroke to a computer in Manama.

(Dos de los destinatarios dijeron que sospechaban de los correos electrónicos y no dieron click en los archivos adjuntos, mientras que el tercero intentó descargarlo pero no fue posible en su teléfono Blackberry. El análisis de dichos correos mostró que el malware de los adjuntos servía como un troyano, tipo de software que obviamente recibe su nombre del caballo de madera que la armada griega mandó para espiar a Troya antes de saquear la ciudad. Este troyano, el que recibieron los activistas, tenía el objetivo de tomar capturas de pantalla, interceptar llamadas vía internet y transmitir un registro de cada tecla pulsada, esto enviado a una computadora en Manama).

Regresando al CitizenLab de la Universidad de Toronto, en el documento Cyber Stewards Network and Local Activists Investigate FinFisher in Mexico se retoman notas de medios nacionales e internacionales donde se denunciaba la compra de software FinFisher por parte del gobierno mexicano. Y en la investigación You Only Click Twice se enlistan los proveedores involucrados, estando anotado México como país participante en la red de FinFisher, con dos proveedores de internet: Iusacel (al cual califican de pequeño y ahora es parte de AT&T junto con lo que era Nextel en México) y Uninet, lo cual vendría siendo Telmex, que hasta hace poco era un eslabón más de América Móvil, la compañía operadora de Telcel y Claro, propiedad de la familia Slim.

**

Escucha nuestro podcast

Pablo Guillén* cierra su comunicado con lo siguiente:

Hago responsable de cualquier cosa que pueda pasarme a Miguel Ángel Mancera, Jefe de Gobierno del Distrito Federal, puesto que la unidad empleada para seguirme ha sido utilizada por presuntos elementos de la Secretaría de Seguridad Pública del Distrito Federal (SSPDF) y por ser él quien debe garantizar el bienestar de quienes habitamos la ciudad.

**

En este clip, podemos ver a Pablo Guillén hablando acerca de libertad de expresión:

**

El comunicado completo:

DENUNCIA PÚBLICA DE ACOSO Y ESPIONAJE CONTRA PERIODISTA Y ACTIVISTA PABLO GUILLÉN ARROYO*

Relación de los hechos:

El viernes 23 de octubre de 2015, cerca de las 14 hrs., salí de mi casa a comer. Caminando por la banqueta, pasé al lado de un coche blanco, de la marca Gol de Volkswagen, abordado por cuatro personas que tenían actitud vigilante. Seguí caminando, pero en vez de continuar por mi ruta, entré al fraccionamiento donde vivo por una puerta de acceso que se encuentra en una entrada posterior. Ahí hablé con la persona que se encarga de la seguridad, quien me notificó que ese coche llevaba cerca de dos horas estacionado, sin que ninguna persona subiera o bajara. Para documentar los hechos, tomé una fotografía del automovil con mi celular. Posteriormente salí a comer a un sitio cercano.

Cuando regresé a mi casa el coche ya no estaba. Interrogando a un segundo encargado de vigilancia, me notificó que había anotado las placas de la unidad para tener registro del incidente. La matrícula es “788-ZAV”. Cabe destacar que esa misma unidad fue reportada en 2013 http://goo.gl/WOjxXG como la utilizada por supuestos policías de la Secretaría de Seguridad Pública del Distrito Federal (SSPDF) para realizar detenciones a automovilistas en calles del Centro Histórico.

Por lo anterior, decidí realizar una denuncia de los hechos por vía de las redes sociales. Fue entonces que me percaté que la privacidad de mis publicaciones en Facebook estaban siendo modificada. Por tanto, revisé cuales eran los sitios desde los cuales mi cuenta era utilizada y encontré el siguiente número de IP: 187.232.60.10.

Utilizando un localizador de IP online https://ipalyzer.com/ ingresé el número de referencia. El resultado del análisis de la información fue el siguiente:

https://ipalyzer.com/187.232.60.10

Como se puede ver en la parte superior derecha, el sitio en que estaba siendo utilizada mi cuenta de Facebook corresponde a Uninet S.A. de C.V., que se encuentra en Insurgentes Sur, 3500, Piso 4, Colonia Peña Pobre, CP. 14060, Tlalpan, DF. Esa compañía, filial de TELMEX, está vinculada al software de espionaje FinFisher, utilizado para el monitoreo de comunicaciones de usuarios particulares y corporativos, lo que ha sido documentado por el periódico “El Economista” desde 2013 http://goo.gl/4MxoQW a partir de una investigación de la Universidad de Toronto https://goo.gl/a1tuk6

Es inaceptable la persecución contra quienes ejercemos el activismo y el periodismo en México. En mi caso, denuncio que el hostigamiento está ocurriendo tanto en mis redes sociales como en mi domicilio particular. Teniendo la policía de la Ciudad de México antecedentes probados de realizar sistemáticamente detenciones arbitrarias, es necesario poner límites a este clima de agresión contra quienes hacemos uso legítimo de la libertad de expresión y de nuestro derecho a manifestarnos.

Por tanto, demando:

-Que se garantice mi vida y mi integridad física.

-Que se respete la libertad de expresión de activistas y de comunicadores.

-Que se deslinden responsabilidades sobre el acoso y espionaje contra mi persona.

-Que se deroguen las disposiciones de las leyes secundarias de la Reforma en Telecomunicaciones que permiten el espionaje contra la ciudadanía.

-Hago responsable de cualquier cosa que pueda pasarme a Miguel Ángel Mancera, Jefe de Gobierno del Distrito Federal, puesto que la unidad empleada para seguirme ha sido utilizada por presuntos elementos de la Secretaría de Seguridad Pública del Distrito Federal (SSPDF) y por ser él quien debe garantizar el bienestar de quienes habitamos la ciudad.

*Pablo Guillén Arroyo es Coordinador de Enlace y locutor de Ajusco Radio, además de un conocido activista: fue vocero de la asamblea de #YoSoy132 Internacional y representó a los Colectivos por los Medios Sociales en la Asamblea del Frente por la Comunicación Democrática.